Convocation d’AG par mail : L’évolution numérique au service des syndics de copropriété

La gestion de copropriété entre dans une nouvelle ère, celle de la digitalisation. Cette évolution, longtemps attendue, est désormais encadrée par un cadre légal précis, marquant un tournant décisif dans la communication entre syndics et copropriétaires. Le décret 2020-834 du 2 juillet 2020 a ouvert la voie, suivi par la loi 2024-322 du 9 avril 2024, qui a considérablement renforcé la place de la notification électronique dans le paysage de la copropriété.

Cadre réglementaire de la convocation AG par mail

Les types de communications concernées

Selon le décret 2020-834, les communications réglementées pouvant être envoyées par voie électronique incluent :

- Les convocations d’AG

- L’envoi des procès-verbaux d’assemblée générale

- Les mises en demeure

La convocation d’AG par mail devient ainsi un outil central dans la modernisation des pratiques des syndics.

Le consentement des copropriétaires

La mise en place des convocations d’AG par mail nécessite le consentement des copropriétaires. Avant l’entrée en vigueur de la loi du 9 avril 2024, le consentement explicite de chaque copropriétaire était nécessaire pour l’envoi de notifications électroniques. Toutefois, la nouvelle législation a inversé ce paradigme.

Désormais, la notification électronique, y compris la convocation d’AG par mail, est devenue la norme par défaut. Cependant, les copropriétaires conservent le droit de demander à recevoir les communications par voie postale traditionnelle. Le syndic a l’obligation d’informer clairement les copropriétaires de ce droit et de mettre en place une procédure simple pour qu’ils puissent exprimer leur préférence.

Cette approche équilibrée vise à encourager la transition numérique tout en respectant les choix individuels des copropriétaires. Elle simplifie également la gestion des consentements pour les syndics, tout en garantissant que chaque copropriétaire reçoive les informations importantes de la manière qui lui convient le mieux.

Avantages de la convocation d’AG par mail pour les syndics et l’environnement

L’adoption de la convocation d’AG par mail offre de nombreux avantages pour les syndics de copropriété :

1. Réduction significative des coûts d’envoi

L’envoi de convocations d’AG par mail permet aux syndics de réaliser des économies substantielles sur les frais d’envoi traditionnel

2. Gain de temps et optimisation des ressources

Les gestionnaires de copropriété bénéficient d’un gain de temps considérable grâce à l’automatisation des convocations d’AG par mail.

3. Automatisation des processus de notification

L’automatisation simplifie et accélère l’envoi des convocations d’AG par mail, réduisant les risques d’erreurs humaines.

4. Traçabilité complète des communications

La convocation d’AG par mail offre une traçabilité totale des échanges, de l’envoi à la réception.

5. Conservation sécurisée des preuves et dossiers de preuve

Conservation sécurisée des preuves de convocation d’AG par mail pendant 10 ans.

Création de dossiers de preuve complets, incluant :

- Preuve de dépôt certifiée de la convocation d’AG par mail

- Accusé de réception horodaté

- Preuve de non-consultation après 21 jours

- Traçabilité complète du processus

6. Processus simplifié et sécurisé pour les convocations AG par mail

- Suivi en temps réel des convocations d’AG par mail avec un dashboard intuitif

- Notifications automatiques

- Reporting détaillé

- Envoi instantané avec horodatage certifié

7. Complémentarité avec d’autres outils de communication électronique

Bien que la convocation d’AG par mail, l’envoi des procès-verbaux d’assemblée générale et les mises en demeure ne nécessitent pas l’utilisation d’une lettre recommandée électronique (LRE), à noter que la plateforme ID.LRE de BeYs offre une gamme complète d’outils de communication électronique.

La LRE, équivalent numérique de la lettre recommandée papier traditionnelle, peut être utile aux syndics dans d’autres situations nécessitant une preuve légale d’envoi et de réception. Bien que non requise pour les convocations AG par mail, la LRE complète l’arsenal numérique des syndics pour une gestion de copropriété entièrement digitalisée et sécurisée.

Cette complémentarité entre la convocation d’AG par mail et d’autres outils comme la LRE permet aux syndics de disposer d’une solution globale pour tous leurs besoins de communication, renforçant ainsi l’efficacité et la sécurité juridique de leur gestion.

BeYs : Une solution de confiance pour la convocation AG par mail

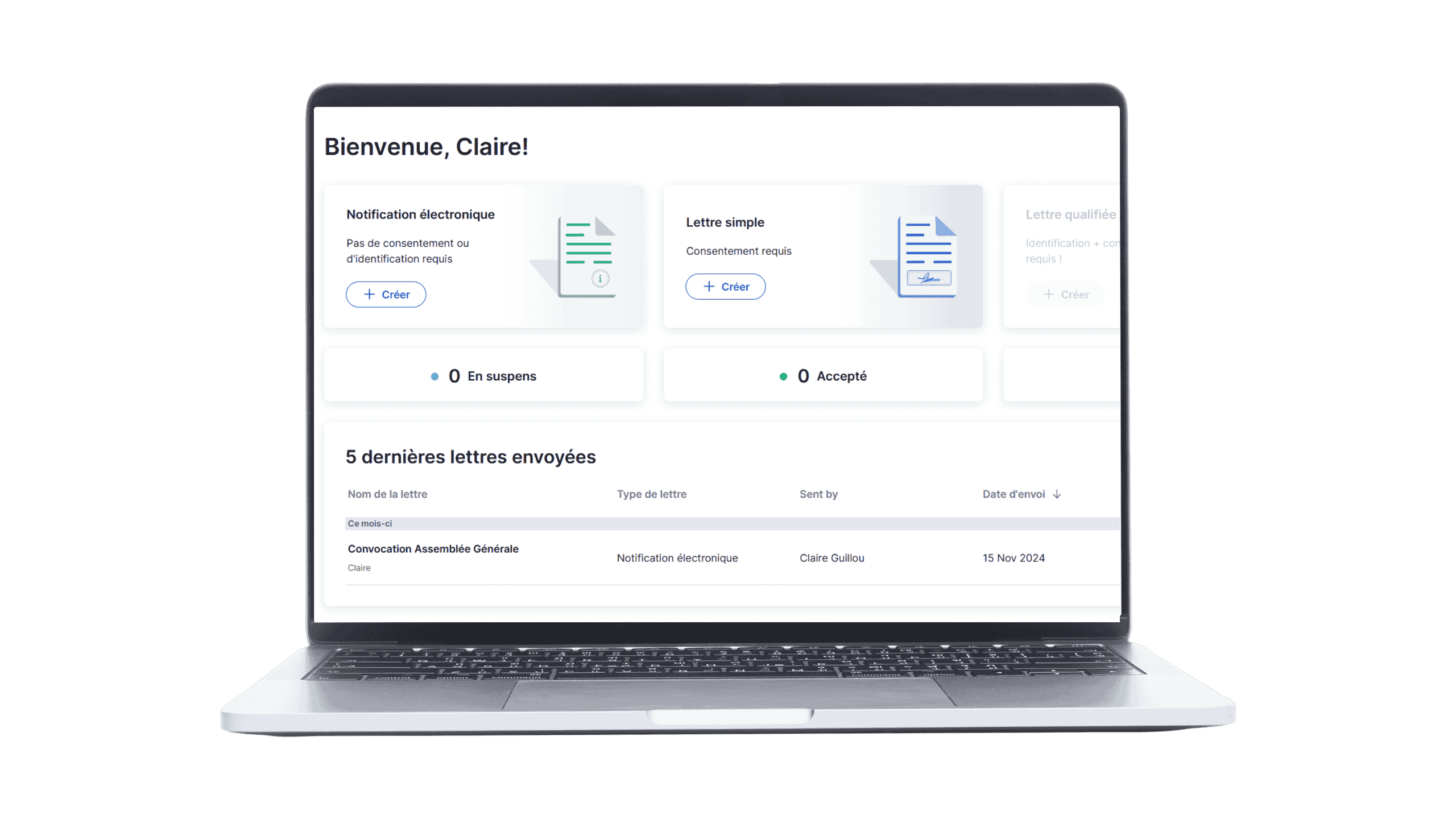

BeYs, prestataire de services de confiance qualifié, accompagne les syndics dans la transition vers la convocation AG par mail avec sa plateforme ID.LRE.

Une solution complète pour la convocation AG par mail

ID.LRE révolutionne la gestion des convocations d’AG par mail en copropriété grâce à :

- Un service de notification recommandé électronique

- Un coffre-fort numérique sécurisé pour la conservation des convocations AG par mail

Pourquoi choisir ID.LRE by Be-YS pour vos convocations AG par mail ?

- BeYs est habilité à envoyer toutes les convocations d’AG par mail conformément au décret 2020-834.

- Accompagnement personnalisé et intégration sur-mesure pour la mise en place des convocations AG par mail.

- Traçabilité complète des échanges avec fourniture de toutes les preuves nécessaires.

- Support client dédié pour accompagner la transition vers la convocation AG par mail.

Conclusion

La convocation d’AG par mail représente une avancée majeure dans la modernisation de la gestion de copropriété. Elle offre des avantages significatifs tant pour les syndics que pour les copropriétaires, tout en contribuant à une gestion plus écologique et durable. Avec des solutions comme ID.LRE de Be-YS, les syndics disposent désormais d’outils puissants pour optimiser leurs convocations AG par mail, réduire leurs coûts et améliorer leur efficacité opérationnelle.

MGEN et BeYs : Une collaboration stratégique pour anticiper les défis de signature électronique à grande échelle

Une campagne de tests pour assurer la performance

Conscientes de l’importance de la fiabilité et de l’efficacité dans la gestion des souscriptions en ligne, BeYs et MGEN ont entrepris une série de tests de charge rigoureux. L’objectif de ces tests était de simuler des conditions réelles de montée en charge, afin de garantir la capacité de la plateforme à absorber et à traiter plusieurs millions de signatures électroniques dans des délais très courts. Ces tests, couvrant une variété de scénarios, ont permis de valider la robustesse et la réactivité du système, confirmant sa capacité à gérer jusqu’à 450 000 signatures en seulement 10 heures.

Vers une nouvelle ère de souscription numérique

Cette initiative illustre la volonté de MGEN d’assurer une transition numérique fluide et sécurisée pour ses clients.

« En collaborant étroitement avec BeYs, nous renforçons notre infrastructure numérique pour faire face aux défis à venir, affirmant notre capacité à innover et à évoluer dans un secteur en constante mutation, » a ajouté Arnaud Méjean, DSI MGEN.

À propos de MGEN

MGEN est la première mutuelle des agents de la fonction publique en France mais elle est également présente à l’international : elle protège en santé et prévoyance 34 000 personnes (adhérents et leurs familles) de la communauté éducative employée à l’étranger ou dans les collectivités d’outre-mer. Elle protège 270 000 personnes en mobilité longue à l’international. De nombreuses ONG ont ainsi choisi MGEN : Croix Rouge Française, Solidarités International, Handicap International, Médecins du Monde… Enfin, MGEN est le 5ème assureur au Portugal où elle protège 142 000 personnes.

À propos de BeYs

BeYs, expert reconnu en solutions d’identité et de confiance numérique, est un prestataire de services de confiance qualifié. Grâce à sa plateforme Trust360, Be-YS propose une gamme complète de services, incluant la vérification d’identité, les avis recommandés électroniques, le coffre-fort numérique, et bien plus, tous conformes aux réglementations européennes eIDAS.

Les enjeux et le fonctionnement de la vérification d’identité en ligne

Cependant, la vérification d’identité en ligne soulève de nombreux défis, tant sur le plan technique que réglementaire. Pour y répondre, les acteurs du secteur ont recours à des solutions innovantes combinant intelligence artificielle (IA) et expertise humaine. Cette approche hybride permet d’automatiser les contrôles, de détecter les tentatives de fraude et d’assurer une validation finale par des experts en conformité.

Il est essentiel de noter que la mise en place de processus de vérification d’identité robustes ne doit pas se faire au détriment de l’expérience utilisateur. Les solutions modernes doivent offrir un juste équilibre entre sécurité et fluidité, en proposant des parcours de vérification intuitifs et rapides. L’enjeu est de trouver le bon compromis pour garantir la confiance des utilisateurs sans pour autant les décourager par des procédures trop complexes.

Dans cet article, nous explorerons les différents niveaux de garantie de l’identification électronique, les enjeux réglementaires liés à la vérification d’identité, ainsi que le rôle complémentaire de l’IA et des experts KYC (Know Your Customer) dans ce processus. L’objectif est de comprendre comment ces différents éléments s’articulent pour offrir une vérification d’identité fiable, sécurisée et conforme aux exigences légales, tout en préservant une expérience utilisateur optimale.

Les différents niveaux de garantie de l’identification électronique (eIDAS)

Le règlement européen eIDAS (electronic IDentification, Authentication and trust Services) définit un cadre juridique pour les services d’identification électronique et les services de confiance. Il établit notamment trois niveaux de garantie pour l’identification électronique : faible, substantiel et élevé. Ces niveaux reflètent le degré de fiabilité et de sécurité des moyens utilisés pour vérifier l’identité d’une personne.

Niveau faible

Le niveau de garantie faible correspond à un moyen d’identification électronique qui offre un degré limité de fiabilité. Il s’appuie généralement sur une auto-déclaration de l’utilisateur, sans vérification approfondie de son identité. Ce niveau convient aux services en ligne à faible risque, où une usurpation d’identité aurait un impact limité.

Niveau substantiel

Le niveau de garantie substantiel requiert une vérification d’identité plus poussée. Les moyens d’identification doivent être délivrés en face-à-face ou via un processus dématérialisé offrant des garanties équivalentes. Ce niveau est adapté aux services en ligne nécessitant un niveau de confiance élevé, comme les démarche administrative ou les transactions commerciales.

Niveau élevé

Le niveau de garantie élevé offre le plus haut degré de fiabilité. Il implique une vérification d’identité en face-à-face, avec des contrôles renforcés et l’utilisation de moyens d’identification électronique sécurisés, comme des cartes à puce. Ce niveau est requis pour les services à très haut risque, tels que l’ouverture d’un compte bancaire ou la signature de contrats électroniques.

En définissant ces trois niveaux de garantie, le règlement eIDAS permet aux fournisseurs de services en ligne de choisir le niveau adapté à leurs besoins, tout en offrant un cadre de confiance pour les utilisateurs. Les niveaux substantiel et élevé nécessitent une vérification d’identité plus approfondie, souvent réalisée par des experts en conformité, pour garantir la fiabilité du processus

Les enjeux réglementaires de la vérification d’identité

La vérification d’identité en ligne est encadrée par plusieurs réglementations européennes qui visent à renforcer la sécurité, la confiance et la protection des données personnelles. Parmi ces textes, cinq sont particulièrement structurants : le règlement eIDAS, la directive NIS2, les directives relatives à la lutte contre le blanchiment de capitaux et le financement du terrorisme (LCBT-FT), le règlement DORA et le RGPD.

Règlement eIDAS

Comme évoqué précédemment, le règlement eIDAS établit un cadre juridique pour les services d’identification électronique et les services de confiance. Il vise à faciliter les transactions électroniques sécurisées au sein du marché unique européen, en garantissant la reconnaissance mutuelle des moyens d’identification électronique entre les États membres. Le règlement impose également des exigences de sécurité et de fiabilité pour les prestataires de services de confiance, tels que les signatures électroniques et les cachets électroniques.

Directive NIS2

La directive NIS2 (Network and Information Security) renforce les obligations de sécurité pour les opérateurs de services essentiels et les fournisseurs de services numériques. Elle les contraint à mettre en place des mesures de sécurité adaptées aux risques et à signaler les incidents de sécurité aux autorités compétentes. Dans le cadre de la vérification d’identité, les acteurs concernés doivent donc déployer des solutions robustes pour prévenir les usurpations d’identité et les accès non autorisés.

Lutte contre le blanchiment de capitaux et le financement du terrorisme (LCBT-FT)

Les directives européennes relatives à la LCBT-FT imposent aux entités réglementées, telles que les banques et les établissements de paiement, de mettre en œuvre des mesures de vigilance à l’égard de leur clientèle. Ces mesures incluent l’identification et la vérification de l’identité des clients, ainsi que la surveillance continue des transactions. Les processus de vérification d’identité doivent être conformes aux exigences de ces directives, en s’appuyant sur des données fiables et à jour.

Règlement DORA

Le règlement DORA (Digital Operational Resilience Act) vise à renforcer la résilience opérationnelle numérique du secteur financier européen. Il impose aux institutions financières de mettre en place des mesures de sécurité renforcées pour prévenir, détecter et gérer les risques liés aux technologies de l’information et de la communication (TIC). Dans le contexte de la vérification d’identité, DORA exige des institutions financières qu’elles déploient des solutions fiables et résilientes, capables de résister aux cyberattaques et de garantir la continuité des services.

Règlement général sur la protection des données (RGPD)

Le RGPD encadre le traitement des données personnelles au sein de l’Union européenne. Il impose aux responsables de traitement et aux sous-traitants de mettre en œuvre des mesures techniques et organisationnelles appropriées pour garantir la sécurité et la confidentialité des données. Dans le cadre de la vérification d’identité, les acteurs doivent veiller à collecter et à traiter les données d’identité conformément aux principes du RGPD, tels que la minimisation des données, la limitation des finalités et la protection des droits des personnes concernées.

Le respect de ces différentes réglementations nécessite la mise en place de processus de vérification d’identité solides, alliant technologies avancées et expertise humaine. Les acteurs du secteur doivent constamment adapter leurs solutions aux évolutions réglementaires, tout en veillant à préserver l’équilibre entre sécurité et expérience utilisateur.

Le rôle de l’IA dans la vérification d’identité

L’intelligence artificielle (IA) joue un rôle de plus en plus important dans les processus de vérification d’identité en ligne. Elle permet d’automatiser certaines tâches, d’améliorer la précision des contrôles et de détecter plus efficacement les tentatives de fraude. Cependant, l’IA n’est pas une solution miracle et présente certaines limites, d’où la nécessité de la combiner avec une expertise humaine.

Automatisation des contrôles

L’IA permet d’automatiser de nombreux contrôles lors de la vérification d’identité, tels que la lecture automatique des documents d’identité (OCR), la comparaison faciale entre la photo du document et un selfie de l’utilisateur, ou encore la détection des éléments de sécurité (hologrammes, encres spéciales, etc.). Ces contrôles automatisés accélèrent le processus de vérification et réduisent les risques d’erreurs humaines.

Détection des fraudes

Les algorithmes d’IA, notamment ceux basés sur l’apprentissage automatique (machine learning), sont capables de détecter des schémas de fraude complexes en analysant de vastes ensembles de données. Ils peuvent identifier des anomalies, des incohérences ou des comportements suspects qui passeraient inaperçus à l’œil humain. L’IA contribue ainsi à renforcer la sécurité des processus de vérification d’identité en limitant les risques d’usurpation d’identité et de fraude documentaire.

Challenges pour prouver la présence d’une personne réelle

Afin de s’assurer que la personne qui effectue la vérification d’identité en ligne est bien celle qu’elle prétend être, les solutions de vérification intègrent souvent des challenges basés sur l’IA. Ces challenges peuvent prendre la forme de tests de présence en temps réel, comme la reconnaissance faciale avec des instructions aléatoires (sourire, cligner des yeux, tourner la tête, etc.), ou la lecture à voix haute d’une série de chiffres ou de mots générés aléatoirement. L’IA analyse alors les réactions de l’utilisateur pour déterminer s’il s’agit d’une personne réelle et non d’une tentative de fraude par usurpation d’identité (deepfake, photo ou vidéo préenregistrée, etc.).

Limites de l’IA et nécessité d’une vérification humaine

Malgré ses avantages, l’IA présente certaines limites dans le cadre de la vérification d’identité. Les algorithmes peuvent être mis en défaut par des techniques de contournement sophistiquées, telles que les deepfakes ou les documents d’identité contrefaits de haute qualité. De plus, l’IA peut parfois prendre des décisions biaisées ou discriminatoires si les données d’entraînement ne sont pas suffisamment diversifiées et représentatives.

C’est pourquoi il est essentiel de combiner l’IA avec une vérification humaine, assurée par des experts en conformité. Ces derniers peuvent intervenir en cas de doute ou de résultat incertain, et prendre la décision finale quant à la validation de l’identité. L’expertise humaine permet également de gérer les cas complexes ou atypiques qui échappent aux modèles d’IA.

En somme, l’IA est un outil précieux pour renforcer l’efficacité et la sécurité de la vérification d’identité, mais elle doit être utilisée de manière complémentaire avec l’expertise humaine. Cette approche hybride garantit un juste équilibre entre automatisation et contrôle humain, permettant ainsi de répondre aux exigences réglementaires et de maintenir un haut niveau de confiance dans les processus de vérification d’identité.

L’importance des experts KYC

Si l’intelligence artificielle joue un rôle clé dans l’automatisation et l’optimisation des processus de vérification d’identité, l’intervention d’experts KYC (Know Your Customer) reste essentielle pour garantir la conformité et la fiabilité des résultats. Ces professionnels apportent une expertise complémentaire à l’IA et assurent un contrôle humain indispensable.

Expertise humaine complémentaire à l’IA

Les experts KYC possèdent une connaissance approfondie des réglementations, des typologies de fraude et des subtilités liées à la vérification d’identité. Ils sont capables d’analyser les cas complexes ou ambigus qui nécessitent une interprétation contextuelle et une prise de décision nuancée. Leur expertise permet de pallier les limites de l’IA et de gérer les situations qui sortent des schémas prédéfinis.

Validation finale de l’identité

Lorsque les algorithmes d’IA détectent une anomalie ou lorsque le niveau de confiance d’une vérification automatisée est insuffisant, l’intervention d’un expert KYC est requise. Ce dernier examine alors l’ensemble des éléments collectés (documents d’identité, selfies, résultats des challenges, etc.) et mène des investigations complémentaires si nécessaire. C’est l’expert KYC qui prend la décision finale de valider ou non l’identité de la personne, en s’appuyant sur son analyse et son jugement professionnel.

Conformité réglementaire

Les experts KYC veillent à ce que les processus de vérification d’identité soient conformes aux réglementations en vigueur, telles que le règlement eIDAS, la directive NIS2, les directives LCBT-FT, le règlement DORA et le RGPD. Ils s’assurent que les données collectées sont pertinentes, proportionnées et traitées de manière sécurisée. Leur involvement garantit que les obligations légales et réglementaires sont respectées à chaque étape du processus.

Exigences spécifiques pour le niveau de garantie substantiel Pour atteindre le niveau de garantie substantiel défini par le règlement eIDAS, il est nécessaire de coupler les solutions d’IA avec une vérification humaine systématique. Les experts KYC jouent un rôle crucial dans ce contexte, en validant les résultats des contrôles automatisés et en s’assurant que le processus de vérification répond aux exigences réglementaires. Certains pays, comme l’Allemagne et l’Italie, ne reconnaissent d’ailleurs que les systèmes de vérification hybrides alliant IA et expertise humaine pour les niveaux de garantie substantiel et élevé.

La complémentarité entre l’IA et les experts KYC est donc essentielle pour garantir des processus de vérification d’identité fiables, sécurisés et conformes aux réglementations. Cette approche hybride renforce la confiance des utilisateurs et des parties prenantes, tout en permettant de s’adapter aux exigences spécifiques de chaque contexte réglementaire.

L’expérience utilisateur au cœur de la vérification d’identité

Si la sécurité et la conformité sont des enjeux majeurs de la vérification d’identité en ligne, il est essentiel de ne pas négliger l’expérience utilisateur. Un processus de vérification trop complexe, long ou peu intuitif peut décourager les utilisateurs et les inciter à abandonner leur démarche. Il est donc crucial de trouver le juste équilibre entre robustesse des contrôles et fluidité du parcours utilisateur.

Importance d’un parcours fluide et intuitif

Un parcours de vérification d’identité bien conçu doit guider l’utilisateur de manière claire et intuitive, en limitant les points de friction. Les instructions doivent être simples et concises, accompagnées d’éléments visuels explicites. Les étapes du processus doivent s’enchaîner de manière logique et transparente, en minimisant les allers-retours et les saisies répétitives. L’objectif est de rendre l’expérience utilisateur aussi fluide et agréable que possible, tout en collectant les informations nécessaires à une vérification fiable.

Équilibre entre sécurité et facilité d’utilisation

Trouver le bon équilibre entre sécurité et facilité d’utilisation est un défi majeur pour les fournisseurs de solutions de vérification d’identité. D’un côté, les contrôles doivent être suffisamment robustes pour prévenir les fraudes et garantir la conformité réglementaire. De l’autre, un processus trop contraignant risque de décourager les utilisateurs et de nuire à l’adoption du service. Il est donc essentiel d’optimiser chaque étape du parcours utilisateur, en tirant parti des technologies les plus avancées (IA, biométrie, etc.) pour simplifier et accélérer les vérifications, tout en maintenant un haut niveau de sécurité.

Impact de l’expérience utilisateur sur l’adoption et la confiance

Une expérience utilisateur positive est un facteur clé pour l’adoption et la confiance dans les services en ligne. Un processus de vérification d’identité fluide et intuitif renforce la perception de fiabilité et de sérieux du service, encourageant ainsi les utilisateurs à aller jusqu’au bout de leur démarche. À l’inverse, un parcours complexe ou peu ergonomique peut susciter la méfiance et inciter les utilisateurs à se tourner vers des concurrents offrant une meilleure expérience. Il est donc crucial pour les fournisseurs de solutions de vérification d’identité de placer l’expérience utilisateur au cœur de leur stratégie, afin de favoriser l’adoption et la fidélisation de leurs clients.

En somme, l’expérience utilisateur est un enjeu stratégique pour les processus de vérification d’identité en ligne. En conciliant sécurité, conformité et facilité d’utilisation, les fournisseurs de solutions peuvent offrir à leurs clients un parcours de vérification optimal, renforçant ainsi la confiance et l’engagement des utilisateurs.

Conclusion

Au fil de cet article, nous avons exploré les différentes facettes de la vérification d’identité en ligne, en mettant en lumière les enjeux, les réglementations et les solutions technologiques qui façonnent ce domaine en constante évolution.

Nous avons vu que la vérification d’identité est un élément essentiel pour garantir la sécurité et la confiance dans les interactions numériques. Les différents niveaux de garantie définis par le règlement eIDAS (faible, substantiel et élevé) permettent d’adapter les processus de vérification aux exigences spécifiques de chaque contexte.

Les enjeux réglementaires, tels que le règlement eIDAS, la directive NIS2, les directives LCBT-FT, le règlement DORA et le RGPD, encadrent les pratiques de vérification d’identité et imposent des obligations strictes en matière de sécurité, de protection des données et de conformité.

Pour répondre à ces défis, les acteurs du secteur s’appuient sur des technologies avancées, notamment l’intelligence artificielle, qui permet d’automatiser les contrôles, de détecter les fraudes et d’optimiser les processus. Cependant, l’IA seule ne suffit pas : l’intervention d’experts KYC reste essentielle pour valider les résultats, gérer les cas complexes et assurer la conformité réglementaire.

Enfin, nous avons souligné l’importance de l’expérience utilisateur dans les processus de vérification d’identité en ligne. En conciliant sécurité, conformité et facilité d’utilisation, les fournisseurs de solutions peuvent offrir à leurs clients un parcours de vérification optimal, renforçant ainsi la confiance et l’engagement des utilisateurs.

En conclusion, la vérification d’identité en ligne est un enjeu stratégique pour de nombreux secteurs, du commerce électronique à la finance en passant par les services publics. En adoptant une approche hybride combinant IA et expertise humaine, et en plaçant l’expérience utilisateur au cœur de leur stratégie, les acteurs du secteur peuvent relever les défis de la vérification d’identité à l’ère numérique. Cette approche équilibrée est la clé pour construire un écosystème numérique sûr, conforme et inclusif, au service des citoyens et des entreprises.

Vers une nouvelle ère pour l’identité numérique

Avant d’aller plus loin, qu’entendons-nous par Identité Numérique ? Elle ne se résume pas seulement aux éléments figurant sur l’état civil.

Qu’est-ce que l’identité numérique ?

Au regard de la définition émise par la CNIL dans un dossier thématique publié en 2023, l’identité numérique est un “concept aux multiples visages”.

Rappelons tout d’abord la différence entre une identité “régalienne” qui est-elle reliée à l’état civil de l’individu utilisée notamment dans les démarches administratives ou formelles et une identité dite “non régalienne” utilisable dans différents cas de figure pour acheter notamment un objet sur internet ou souscrire à des jeux en ligne. Ces dernières actions pourraient être reliées à un pseudonyme ou mieux encore anonymisées.

Petits faits marquants sur l’identité numérique en France :

- 13 910 064 utilisateurs se sont connectés sur le seul mois de décembre 2021 sur FranceConnect

- 2 954 569 cartes nationales d’identités électroniques ont été créées en 2021

Le terme d’identité numérique s’accorde donc aux pluriels tant les usages sont variés tout comme les données qui la constituent. Ces données sont d’ailleurs appelées attributs. Il peut s’agir du nom, prénom, de l’âge, du lieu de naissance, du pseudonyme et bien plus encore quand il s’agit de relier ces attributs à une personne.

Certains attributs sont immuables comme le lieu et la date de naissance ou encore l’empreinte digitale. D’autres peuvent être amenés à évoluer comme l’adresse ou la situation professionnelle par exemple.

A savoir que cette identité numérique ne peut fonctionner seule. Elle doit impérativement être associée à un moyen d’identification électronique (MIE). Ce dernier constitue l’élément matériel et/ou immatériel contenant les attributs d’identification personnelle et utilisé pour s’authentifier à un service en ligne. Plus concrètement, le MIE peut peut-être une application sur un smartphone, une carte à puce ou encore un compte en ligne.

Noter que cette identité numérique se retrouve également dans les nouveaux formats de carte d’identité matérielle qui est également biométrique. Tout est intégré au niveau de la puce électronique, visible au dos de la carte d’identité.

A la constitution de cette identité numérique s’ajoute sa vérification qui consiste à s’assurer qu’un ou plusieurs attributs sont conformes et associés à la bonne personne (preuve de propriété).

Pour accélérer l’usage de l’identité numérique tout en assurant le maximum de protection aux utilisateurs, la Commission Européenne s’est penchée en 2022 sur le sujet en apportant de nouvelles dispositions destinées à relever le niveau d’exigence. Ces nouvelles dispositions se retrouvent dans la réglementation baptisée eIDAS 2.0.

L’identité numérique accélérée par eiDAS 2.0

Avant d’entamer une présentation d’eIDAS 2.0, il convient de rappeler les enjeux autour de la première version de ce règlement européen. Entré en vigueur en 2016, le règlement eIDAS 1 avait pour objectifs majeurs :

- La création de services de confiance de niveau qualifié interopérables entre pays européen

- La sécurisation des interactions électroniques entre les entreprises, les citoyens et les pouvoirs publics au sein de l’Union européenne

Depuis sa mise en application, le règlement eIDAS 1 a permis le développement des usages d’authentification, de souscription et d’engagement juridique en ligne. Toutefois l’adoption n’a pas été aussi massive. Seuls 14 états membres de l’Union Européenne ont notifié un schéma d’identité numérique (soit 59% de la population), ce qui est loin de l’objectif d’une couverture de 80% de la population d’ici 2030. L’autre écueil concerne l’absence d’interopérabilité entre les pays.

Pour atteindre ses objectifs et notamment celui d’une couverture de 80% de la population d’ici 2030, le règlement eiDAS se dote de nouvelles exigences comme :

- La mise à disposition auprès des citoyens et entreprises de wallets d’identité interopérable entre eux.

- L’obligation pour les acteurs privés d’accepter les wallets d’identité afin de généraliser l’usage.

- L’intégration au wallet de l’identité de la signature électronique pour simplifier et sécuriser les transactions en ligne.

- L’ouverture du wallet à un écosystème d’acteurs pour compléter les domaines d’informations gérés ou “attributs” comme les diplômes, les informations de santé et les justificatifs de différentes sources.

EIDAS 2 ouvre le champ des possibles, notamment des cas d’usage relevant de la vie courante (prêt bancaire, contrat d’assurance, formalités administratives, contrat de location, achat immobilier…).

Au-delà du wallet, on parle d’EU Digital Identity (EUDI)

Pourquoi l’usage du smartphone comme moyen d’identification électronique ?

Le smartphone s’avère être un support idéal pour l’identification électronique (e-ID) pour plusieurs raisons :

Omniprésence et accessibilité

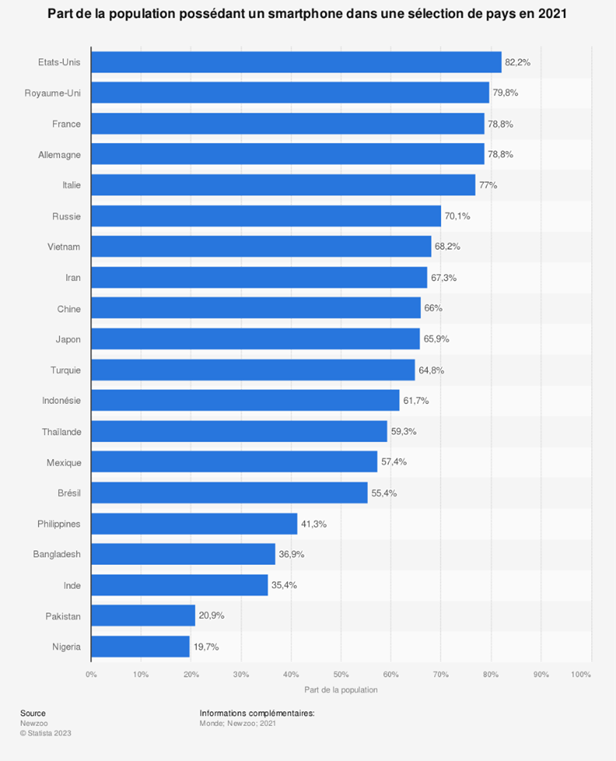

De nos jours, les smartphones sont omniprésents. Presque tout le monde en possède un, ce qui en fait un support d’identification accessible à la plupart des individus.

On frôle dans de nombreux pays un taux de 80% de la population qui possèdent un smartphone.

Le facteur de forme compact et portable du smartphone le rend facile à transporter et à utiliser en déplacement.

Facilité d’utilisation

Les smartphones sont dotés d’interfaces utilisateurs intuitives et interactives, ce qui facilite l’utilisation des applications d’e-ID pour l’authentification et la signature numérique.

La plupart des personnes sont déjà familiarisés avec l’utilisation de leur smartphone pour diverses tâches, ce qui rend l’apprentissage de l’utilisation d’applications d’e-ID d’autant plus facile.

Sécurité Accrue

Les smartphones peuvent être équipés de technologies de sécurité avancées telles que les capteurs biométriques (empreintes digitales, reconnaissance faciale) pour une authentification forte et une protection contre les accès non autorisés.

Les applications d’e-ID peuvent stocker les données d’identification de manière sécurisée et cryptée sur le smartphone, réduisant ainsi les risques de vol ou de falsification.

Fonctionnalités multiples

En plus de l’identification et de la signature numérique, les smartphones peuvent embarquer des fonctionnalités supplémentaires liées à l’e-ID, telles que le stockage sécurisé de documents d’identité, le paiement mobile et le vote électronique.

Évolutivité et flexibilité

Les applications d’e-ID sur smartphones peuvent être facilement mises à jour et améliorées pour ajouter de nouvelles fonctionnalités et répondre aux besoins évolutifs des utilisateurs.

La plateforme ouverte et flexible des smartphones permet une intégration transparente avec divers services et infrastructures existantes.

En conclusion, le smartphone offre un potentiel considérable en tant que support d’identification électronique. Saisir ce potentiel implique de relever les défis liés à la sécurité, à la confidentialité, à l’inclusion et à l’interopérabilité. En s’attaquant à ces défis de manière proactive, le smartphone peut devenir un outil puissant pour l’authentification numérique et l’inclusion sociale.

Quels usages autour de l’identité numérique sur application mobile ?

Dans un monde de plus en plus connecté, l’identité numérique sur les applications mobiles façonne notre quotidien de manière significative, offrant des solutions pratiques et innovantes tant dans la vie personnelle que professionnelle.

Voici quelques cas d’usages possibles mais les possibilités sont quasi infinies. Découvrons quelques exemples ci-dessous.

Identité Numérique au Travail

Au sein d’une entreprise moderne, l’identité numérique sur mobile facilite l’accès sécurisé aux ressources professionnelles. Les employés peuvent utiliser leur smartphone pour s’authentifier, accéder aux applications internes tout comme aux bâtiments (badge dématérialisé), et même déverrouiller leurs ordinateurs via des connexions sécurisées. Cela simplifie le processus d’authentification tout en renforçant la sécurité des données sensibles de l’entreprise.

Signature Electronique Qualifiée

L’identité numérique sur mobile s’appuie sur le plus haut niveau d’identification en combinant différents éléments :

- Collecte et analyse des pièces d’identité ;

- Vérification vidéo pour s’assurer de la réalité de la personne ;

- Confirmation pas des agents pour assurer une qualification optimale.

Une fois l’identité validée et qualifiée, une fois pour toute, il est ainsi possible d’engager une signature qualifiée qui offre les meilleures garanties juridiques. Désormais plus accessible, la signature qualifiée va progressivement devenir la norme quel que soit le type de documents à signer.

La signature électronique sur mobile va permettre d’accélérer en parfaite sécurité et conformité tous types de transactions.

Vous allez pouvoir :

- Contractualiser un prêt

- Souscrire à des services (assurances, téléphonie / internet, énergie…)

- Signer un acte de vente immobilier, un contrat de travail, un contrat de location…

- Signer un document professionnel, comme des PV d’Assemblées Générales

Cette liste n’est pas exhaustive et les perspectives nombreuses. Une fois signés, les documents vont automatiquement se conserver dans l’application mobile.

Toujours à portée de main

Avec le temps, nous avons multiplié les espaces de stockage. Difficile de s’y trouver sans compter les risques liés au manque de sécurité, nous passons en effet des heures à chercher un document.

Avec cette application mobile d’identité numérique tous les documents sont à portée de main. Stocker, partager, tout deviendra plus simple.

Santé Connectée et Identité Numérique

Dans le domaine de la santé, les applications mobiles exploitent l’identité numérique pour créer des expériences de soins de santé plus intégrées. Les patients peuvent accéder à leurs dossiers médicaux, gérer des rendez-vous, et même partager des informations médicales avec des professionnels de la santé de manière sécurisée. Cela simplifie la gestion de la santé personnelle tout en garantissant la confidentialité des données sensibles.

Voyages et mobilité

Pensez à vos voyages et déplacements professionnels. L’identité numérique sur les applications mobiles permet aux voyageurs de simplifier leur expérience, que ce soit lors de l’enregistrement en ligne pour un vol, de la réservation d’hôtels ou de l’accès à des services de location de voitures. Les informations personnelles sont sécurisées, garantissant une expérience sans tracas et personnalisée à chaque étape du voyage.

En conclusion, l’identité numérique sur mobile n’est plus simplement un ensemble de données. Elle devient une extension virtuelle de notre identité réelle, optimisant nos expériences quotidiennes et professionnelles. En mettant en lumière ces cas pratiques, nous espérons aider chacun à visualiser comment son identité numérique peut être une alliée précieuse, simplifiant et améliorant divers aspects de sa vie.

Coffre-fort numérique : votre allié pour la sauvegarde et la confidentialité de vos données

Qu’est-ce qu’un coffre-fort numérique ?

Définition et fonctionnement d’un coffre-fort numérique

Un coffre-fort numérique est un système de stockage en ligne sécurisé, conçu pour assurer la protection et la confidentialité des données sensibles. Il offre aux utilisateurs un espace virtuel où ils peuvent stocker, organiser et gérer leurs informations numériques de manière sécurisée.

Ce système de stockage informatique utilise des techniques avancées de cryptage pour garantir la sécurité des données. Le fonctionnement d’un coffre-fort numérique repose sur des protocoles de sécurité robustes. Les données sont encryptées lorsqu’elles sont stockées dans les serveurs du coffre-fort numérique, ce qui les rend inaccessibles aux personnes non autorisées. De plus, l’accès aux données est protégé par des mécanismes d’authentification solides. Les coffres-forts numériques offrent également des fonctionnalités de sauvegarde automatique, permettant aux utilisateurs de sauvegarder leurs données régulièrement et de manière fiable. Cela garantit la disponibilité des données en cas de sinistre ou de perte accidentelle. De plus, les utilisateurs peuvent accéder à leurs données à tout moment et de n’importe où, tant qu’ils disposent d’une connexion Internet.

Depuis l’entrée en vigueur de la loi El Khomri en 2017 (dite loi du travail voté en août 2016) les entreprises ont accéléré leur adoption des coffres-forts électroniques. En effet, ces solutions offrent des avantages en termes de gain de temps, de coûts et de responsabilité sociétale des entreprises. L’article L. 103 du Codes des postes et communications électroniques apporte une définition claire sur le coffre-fort numérique. La loi française vient également règlement les délais de conservation des documents pour les entreprises. Les délais peuvent aller de 1 an pour la comptabilisation des horaires des salariés, des heures d’astreinte et de leur compensation à 30 ans pour les contrats d’acquisition ou de cession de biens immobiliers et fonciers.

La confidentialité des données est une priorité absolue dans un coffre-fort numérique. Les fournisseurs de ces services mettent en place des mesures de sécurité strictes pour garantir que seules les personnes autorisées peuvent accéder aux informations stockées. Ainsi, les utilisateurs peuvent avoir l’assurance que leurs informations confidentielles sont protégées.

Sécurité des données dématérialisées dans un coffre-fort numérique

La sécurité des données dématérialisées dans un coffre-fort numérique est une préoccupation majeure pour les utilisateurs. Les fournisseurs de ces services investissent dans des technologies de pointe pour garantir la sécurité et la protection des données. Le cryptage des données est l’un des principaux moyens utilisés pour assurer la sécurité des informations stockées dans un coffre-fort numérique. Les données sont converties en un format illisible grâce à des algorithmes de cryptage avancés, ce qui garantit leur confidentialité et empêche toute utilisation non autorisée. Des mécanismes d’authentification solides viennent compléter le dispositif, tels que des identifiants et des mots de passe sécurisés, ainsi que des techniques de vérification supplémentaires, comme l’authentification à deux facteurs, pour s’assurer que seules les personnes autorisées peuvent accéder aux données.

La sauvegarde régulière des données est également une composante essentielle de la sécurité des données dématérialisées. Les fournisseurs de coffres-forts numériques effectuent des sauvegardes régulières des données stockées, afin de prévenir toute perte ou dommage potentiel.

Cela garantit que les informations importantes sont toujours disponibles, même en cas d’incident. Enfin, la sécurité physique des serveurs qui hébergent les données est une préoccupation majeure pour les fournisseurs de coffres-forts numériques.

Ils utilisent des centres de données sécurisés, équipés de systèmes de surveillance et de contrôles d’accès, pour protéger les serveurs contre tout accès non autorisé. En conclusion, la sécurité des données dématérialisées dans un coffre-fort numérique repose sur des mesures de protection avancées, telles que le cryptage des données, l’authentification sécurisée et la sauvegarde régulière. Les utilisateurs peuvent ainsi avoir confiance dans la sécurité de leurs informations confidentielles et sensibles lorsqu’elles sont stockées dans un coffre-fort numérique.

Quels sont les avantages du coffre-fort numérique ?

Protection et sauvegarde des données sensibles

La sécurité et la protection des données sensibles sont des éléments essentiels pour toute entreprise. L’utilisation d’un coffre-fort numérique offre de nombreux avantages en termes de stockage, de cryptage et de sauvegarde des données sensibles. Tout d’abord, le coffre-fort numérique permet de stocker en toute sécurité les données sensibles de l’entreprise. Grâce à des mesures avancées de sécurité informatique, les informations confidentielles telles que les contrats, les données financières et les informations personnelles des clients sont protégées contre tout accès non autorisé. Le cryptage des données garantit que seules les personnes autorisées peuvent y accéder, renforçant ainsi la confidentialité et la protection des informations. En outre, le coffre-fort numérique offre une sauvegarde automatique et régulière des données sensibles. Cette fonctionnalité permet de prévenir la perte de données en cas de sinistre ou de défaillance matérielle. Les données sont sauvegardées de manière sécurisée dans l’environnement numérique, offrant ainsi une solution fiable et accessible à tout moment. En cas de besoin, les données sauvegardées peuvent être rapidement récupérées, facilitant ainsi la continuité des activités et la gestion efficace des informations sensibles.

Enfin, le coffre-fort numérique garantit la confidentialité des informations stockées. Grâce à des mesures de sécurité avancées, seules les personnes autorisées peuvent accéder aux données sensibles. Les autorisations d’accès peuvent être définies de manière précise, permettant ainsi de contrôler qui peut consulter ou modifier les informations. Cette fonctionnalité renforce la sécurité des données et prévient les risques de divulgation non autorisée.

Confidentialité et sécurité des informations

La confidentialité et la sécurité des informations sont des aspects cruciaux pour les entreprises. L’utilisation d’un coffre-fort numérique offre une solution fiable pour garantir la confidentialité, la sécurité et la gestion efficace des informations confidentielles. En termes de confidentialité, le coffre-fort numérique utilise des mécanismes de cryptage avancés pour protéger les données sensibles. Les informations sont converties en un format illisible pour toute personne non autorisée, garantissant ainsi que seules les personnes ayant les droits d’accès appropriés peuvent les consulter. De plus, les fonctionnalités de suivi des activités permettent de garder une trace de toutes les actions effectuées sur les données, offrant ainsi une transparence et une responsabilité accrues. En ce qui concerne la sécurité, le coffre-fort numérique utilise des mesures de protection robustes pour prévenir les attaques et les intrusions. Les serveurs sur lesquels sont hébergées les données sensibles sont hautement sécurisés, avec des pares-feux et des systèmes de détection d’intrusion avancés.

De plus, les sauvegardes régulières garantissent que les données sont protégées contre les pertes éventuelles causées par des incidents tels que des pannes matérielles ou des catastrophes naturelles. En conclusion, l’utilisation d’un coffre-fort numérique offre de nombreux avantages en termes de sécurité, de protection, de stockage et de sauvegarde des données sensibles. Grâce à des mesures de cryptage avancées, la confidentialité des informations est garantie, tandis que les fonctionnalités de suivi des activités renforcent la sécurité. Les entreprises peuvent ainsi gérer efficacement leurs informations confidentielles tout en se conformant aux réglementations en vigueur.

Gain de temps et de place

Bénéfice allant de soit mais le coffre-fort numérique permet de réduire votre espace et donc vos coûts immobiliers. Fini les cartons entassés dans une pièce non prévue à cet effet où les documents se dégradent avec le temps. D’autant qu’avec la multiplication des intempéries et des inondations, vos documents sont aussi en première ligne.

Que dire du système de classement qui ne parle qu’à quelques initiés. Le coffre-fort numérique intègre différentes règles de classement qui s’adaptent à chaque profil d’entreprises. Quelques clics suffisent pour retrouver un document.

Coffre-fort numérique, quels usages pour les professionnels ?

Le coffre-fort numérique présente de nombreux avantages pour les dirigeants, les salariés, les clients et les fournisseurs.

Pour les dirigeants

Le coffre-fort numérique simplifie les relations avec les administrations et les partenaires. Il permet de retrouver rapidement les documents nécessaires aux démarches administratives, comme les appels d’offres ou les audits. De plus, ce type de solution permet de partager facilement des documents avec les experts-comptables, les actionnaires et les administrateurs.

Pour les salariés

Il offre un accès sécurisé à leurs documents personnels, tels que les bulletins de paie, les contrats de travail et les documents liés à la santé. Il permet également aux salariés de déposer des documents auprès de l’entreprise, comme des demandes de congés ou des justificatifs de frais.

Pour les clients et fournisseurs

Ce type de solution permet de simplifier les échanges de documents. Il permet aux clients de consulter les factures et les contrats, et aux fournisseurs de déposer des bons de commande ou des factures.

Vous l’aurez compris. Le coffre-fort numérique est un outil indispensable et ce pour toutes les tailles d’entreprises. Il permet de simplifier la gestion documentaire, de gagner en productivité et d’améliorer la sécurité des données.

Comment choisir son coffre-fort numérique ?

Pour choisir un coffre-fort électronique adapté à vos besoins, il est important de prendre en compte les critères suivants :

- La conformité juridique : le coffre-fort électronique doit être conforme aux normes en vigueur en France, notamment la norme AFNOR NF Z42-020.

- L’interopérabilité : le coffre-fort électronique doit être compatible avec votre logiciel de paie ou de gestion des ressources humaines.

- La capacité de stockage : le coffre-fort électronique doit avoir une capacité suffisante pour stocker les documents que vous souhaitez conserver.

- La sécurité : le coffre-fort électronique doit garantir la sécurité de vos données, en utilisant des mécanismes de chiffrement et d’authentification solides.

- L’accessibilité : le coffre-fort électronique doit être accessible à vos équipes et à vos salariés, de manière sécurisée et illimitée.

Voici des exemples concrets de questions que vous pouvez vous poser pour évaluer chacun de ces critères :

- La conformité juridique :

- Le coffre-fort électronique est-il certifié AFNOR NF Z42-020 ?

- L’interopérabilité :

- Est-il compatible avec mon logiciel de paie ?

- Est-il compatible avec mon logiciel de gestion des ressources humaines ?

- La capacité de stockage :

- Quel est le volume de documents que je souhaite stocker ?

- Quel type de documents souhaite je stocker ?

- La sécurité :

- Le coffre-fort électronique utilise-t-il un chiffrement fort ?

- Le coffre-fort électronique dispose-t-il d’un système d’authentification sécurisé ?

- L’accessibilité :

- Où la solution de coffre-fort numérique est-elle hébergée ? Quelles sont les normes appliquées (ISO 27001, HDS) ?

- Le coffre-fort électronique est-il accessible depuis un smartphone ou une tablette ?

En vous posant ces questions, vous serez en mesure de choisir un coffre-fort électronique adapté à vos besoins et à vos exigences.

5 bonnes pratiques KYC pour une vigilance renforcée ?

Respecter les étapes clés du KYC

Dans un monde aussi complexe et volatil que le nôtre, la conformité établit la crédibilité des institutions et des entreprises. La mise en place de processus de KYC permet donc à celles-ci de renforcer la relation de confiance qu’elles entretiennent avec leurs partenaires comme d’asseoir leur réputation.

Ces arguments ne rendent pas pour autant plus aisée l’intégration de procédures KYC. 89 % des entreprises auraient ainsi déclaré avoir eu une mauvaise expérience en matière de KYC. Un chiffre d’autant plus alarmant que les réglementations sont appelées à se multiplier dans les prochaines années. D’où toute l’importance de mettre à jour son système KYC et d’adopter, dès maintenant, de bonnes pratiques pour rendre la conformité plus confortable et renforcer la vigilance.

Une collecte simplifiée des informations d’identification

Et cela commence dès l’entrée en relation d’affaire. Pour un potentiel client, l’onboarding représente, en effet, le premier contact avec une entreprise. C’est pourquoi il est essentiel d’associer à cette étape une interface d’identification la plus intuitive possible. En jeu ? La collecte simplifiée des informations qui permettront de vérifier que le client est bien celui qu’il prétend être

Autre élément à prendre en considération, la qualité de la capture des documents justifiant l’identité. Pour l’optimiser, cette capture peut être faite en temps réel par photographie ou vidéo.

Une vérification fiable et fluide des informations

Une fois les informations extraites de manière automatique, leur véracité et leur authenticité vont être vérifiées. Et, pour ce faire, il est souhaitable d’associer, comme chez be ys, intelligence artificielle et expertise humaine.

Or, vous en conviendrez, dans un contexte de digitalisation et d’omniprésence du distanciel, il peut s’avérer utile de vérifier en temps réel que la personne derrière son écran est bien celle qu’elle prétend être. Mais il est tout aussi essentiel de comparer les données d’identification ainsi obtenues avec une série de listes officielles pertinentes susceptibles d’influer sur le profil de risque du client. Aussi, les entreprises pourront mettre les informations en regard :

- des listes noires et grises du Groupe d’action financière (GAFI) ;

- des listes des personnes politiquement exposées ;

- des listes de sanctions et de surveillance mondiales ;

- des registres criminels.

Ne pas se reposer sur ses acquis

Une mise à jour régulière des données collectées

Mais la vigilance ne s’arrête pas une fois acquis le client. Des campagnes dites de “remédiation” doivent être prévues pour mettre à jour les données recueillies. Il s’agira ainsi de “surveiller” les clients, d’examiner continuellement leurs transactions et leurs comptes, de rester en alerte constante face à la possibilité d’activités suspectes.

Si la fréquence et l’étendue de pareil suivi peuvent être adaptées en fonction des profils et des niveaux de risque des clients, quelques règles de base méritent d’être rappelées :

- maintenir à jour les dossiers des clients ;

- vérifier que le type de transactions et les montants correspondent aux activités pour lesquelles le compte est utilisé ;

- ajuster si besoin le niveau de risque des clients.

Une évaluation pleine et entière des risques

L’évaluation des risques figure en bonne place parmi les recommandations du GAFI. Ce dernier impose, en effet, aux établissements financiers de déployer des mesures de conformité proportionnelles au risque présenté respectivement par chacun de leurs clients.

Mais une telle approche fondée sur le risque peut tout aussi bien être élargie à l’ensemble des secteurs d’activité. Un soin tout particulier doit donc être apporté à des évaluations des risques personnalisées et à la constitution de profils de risque différents. L’objectif ? Faciliter les futures décisions en matière de conformité.

Adapter sa politique KYC à son entreprise et son activité

Une politique KYC claire et préciser

Une fois les profils de risque définis, il s’agira de s’y tenir. Et c’est à chaque entreprise de déterminer quel niveau de risque elle est prête à accepter en fonction de son secteur d’activité et de la nature des produits et/ou services proposés.

Il s’agit de définir clairement la politique KYC appliquée par l’entreprise. Cette étape ne saurait donc être considérée comme une perte de temps. C’est bien au contraire un investissement pour l’avenir. Les équipes conformité doivent donc décider d’une méthodologie commune et choisir, en fonction, la meilleure solution pour aider l’organisation à acquérir une bonne connaissance de ses clients.

Une veille réglementaire permanente

Mais, dans un monde aussi complexe et digitalisé que le nôtre, la question de savoir à qui l’on a à faire est cruciale pour toutes les entreprises et ce, peu importe le secteur d’activité dans lequel elles évoluent.

Aussi, l’intérêt de se doter de processus KYC efficaces dépasse largement le seul secteur financier. La difficulté ? Les réglementations et les législations en la matière ne cessent d’évoluer. D’où toute l’importance de constituer une cellule de veille sur leur évolution.

5 bonnes pratiques pour éviter les sanctions :

- Réaliser une cartographie des risques

- Mettre en place un processus de vérification de l’identité

- Conserver les preuves des vérifications effectuées

- Déclarer tout soupçon auprès de la cellule TRACFIN

- Former les collaborateurs sur le dispositif LCB-FT

Embarquer ses équipes

Une équipe conformité solide

Et pourquoi ne pas intégrer cette cellule de veille au sein de l’équipe conformité de votre entreprise ? Disposer des meilleurs outils et procédures ne sauraient suffire. La qualité de la connaissance des clients dépend aussi de la compétence des équipes qui la mettent en œuvre au quotidien.

Aussi, est-il important de confier à certains collaborateurs la responsabilité des programmes de conformité et des processus KYC. Ce qui suppose de s’assurer qu’ils disposent bel et bien de l’expertise et des compétences requises.

Une sensibilisation accrue aux procédures KYC

Et si tel n’est pas le cas ? Il faudra alors accompagner la montée en compétence de l’équipe conformité comme de l’ensemble des collaborateurs. Toutes les équipes doivent, en effet, être formées et sensibilisées aux enjeux liés aux procédures KYC.

Cela concerne en premier lieu celles et ceux qui sont chargés de l’onboarding des clients. Aussi, il est essentiel de confier cette étape fondamentale aux équipes conformité. Elles seules seront plus à même de comprendre l’importance de leur rôle et de repérer les clients au potentiel de risque plus élevé que la moyenne.

Automatises ses processus KYC

Des erreurs en moins

La formation représente un bon rempart pour renforcer la vigilance au sein d’une entreprise. Mais elle ne prémunit pas contre tous les risques. Les erreurs humaines si ! C’est pourquoi il est préférable de s’appuyer sur des solutions d’automatisation pour sécuriser les processus de collecte, de vérification et de mise à jour des données d’identification.

Des solutions clés en main, comme celles proposées par be ys, permettent non seulement de gagner du temps. Elles réduisent aussi, et surtout, de façon drastique les erreurs d’analyse grâce à la précision de leurs outils et de leurs algorithmes.

Une solution de choix

Pour éviter pareil scénario catastrophe, une solution : choisir son processus KYC avec soin. Celui-ci devra ainsi réunir quatre caractéristiques :

- des outils de reconnaissance faciale par selfie et vidéo certifiés ;

- une analyse hybride combinant IA et expertise humaine ;

- une solution clés en main intuitive, simple et flexible ;

- une couverture globale de tous les documents d’identité reconnus par les institutions.

En réunissant toutes ses qualités, une solution KYC sera gage de la sécurité de vos clients, de la vigilance de vos équipes, de la santé de votre business. En somme, une solution gagnant-gagnant !

En résumé

Les 5 bonnes pratiques en matière de KYC

- Respecter les étapes clés

- Évaluer les risques et mettre à jour les données

- Définir et personnaliser sa politique KYC

- Embarquer ses équipes

- Automatiser ses processus KYC